Un mes después de aquel viaje a París, Alex Velasco –el mismo que había sugerido llevar al Crazy Horse a los potenciales clientes- anunció a sus superiores Giancarlo Russo y Marco Bettini que el contrato con PEMEX se había concretado.

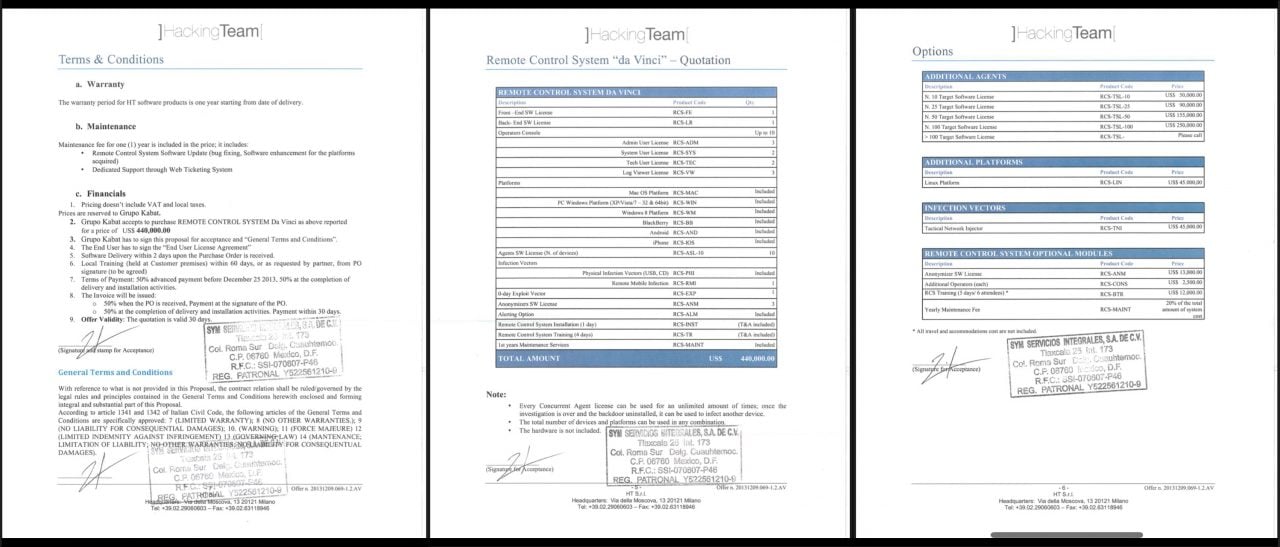

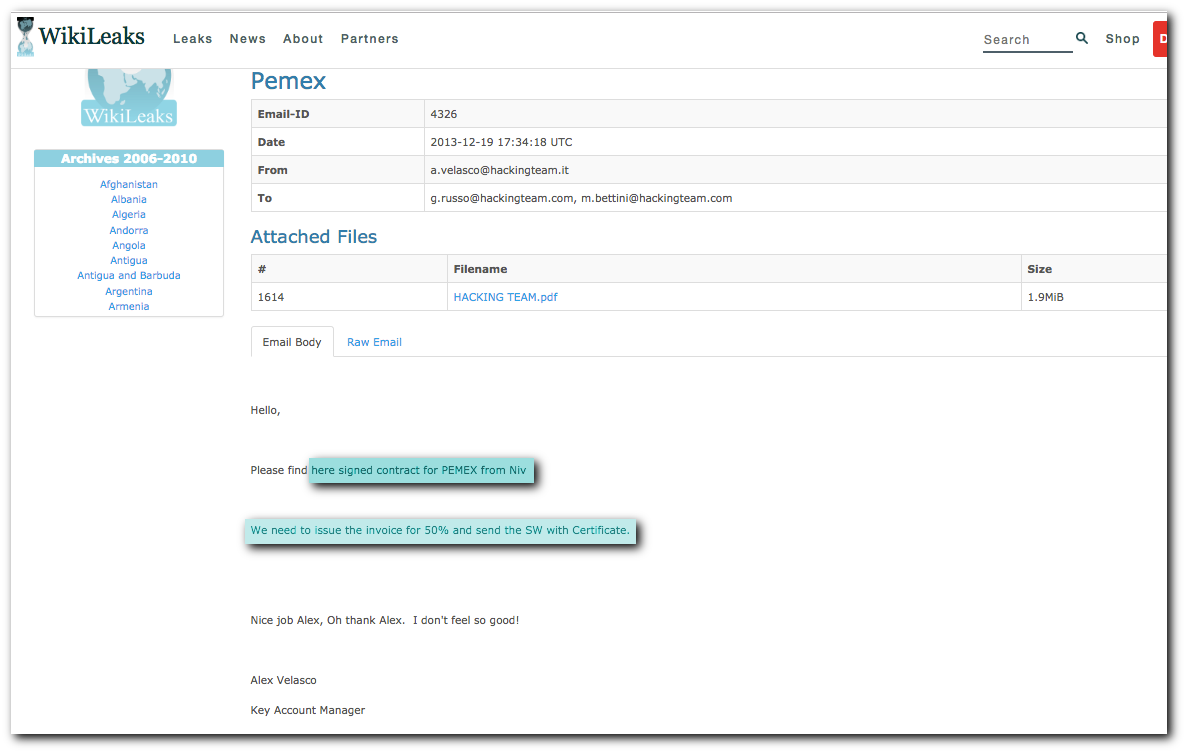

“Aquí encontrarán el contrato firmado para PEMEX por Niv (Yarimi)”, escribió el 19 de diciembre de 2013, en un correo al que adjuntó un documento que establecía que el pago por el sistema remoto de espionaje Da Vinci, la instalación, las licencias respectivas y otras plataformas y vectores de infección tendrían un costo de hasta 1 millón 100 mil dólares, equivalente a 14 millones 325 mil pesos al tipo de cambio de 2013.

El mismo documento adjunto tenía el sello de SYM Servicios Integrales SA de CV, como la empresa intermediaria para la adquisición del malware espía Da Vinci a Hacking Team. Las condiciones establecían que a más tardar el 25 de diciembre de 2013 se realizaría el 50% del pago y la otra mitad cuando concluyeran las actividades de instalación.

Sin embargo, pasaron tres meses sin que se concretara la instalación en PEMEX, porque la petrolera no había enviado a nadie para capacitarse en el uso del malware, según quedó constancia en una serie de correos del 26 de marzo de 2014.

En aquella fecha, el agente de cuenta Alex Velasco sugirió que la gente del entonces Subprocurador, Tomás Zerón, realizara el entrenamiento al personal de PEMEX, pues al parecer la PGR ya era cliente de Hacking Team.

La instalación en PEMEX se había aplazado, además, porque no se había contratado personal especializado ni se habían adquirido nuevos servidores, según se menciona en las cadenas de correos interceptados.

Por razones que no se explican en los correos, el malware Da Vinci se instaló entre marzo y abril de 2014 en las instalaciones de Grupo Kabat y de su filial SYM, y no en PEMEX.

Cuando se efectuó la instalación del equipo en las empresas intermediarias Kabat-SYM, el asesor técnico de Hacking Team, Walter Furlan, reportó fallas en el proceso de infección.

“En estos días estoy siguiendo una entrega en México para PEMEX y necesitaría una mano con un problema que nunca había visto: después de la instalación, intenté infectar algunos dispositivos (Windows 7 y Android) para verificar que todo funcionaba. Los dispositivos estaban infectados, pero en el lado de la consola no fue posible abrir ninguna evidencia recopilada. No se mostró nada ni en el tablero ni en la evidencia”, compartió en un correo el 25 de marzo de 2014. La falla fue corregida.

Otro correo del mismo técnico, fechada el 4 de abril de 2014, anticipaba que la migración del sistema se realizaría a las instalaciones de PEMEX hasta junio o julio.

Mientras esa fecha de migración llegaba, el sistema de espionaje de PEMEX –con todo y la información recopilada- estuvo bajo control de una empresa privada.

INTRODUCCIÓN

LA CITA EN PARIS

TAMBIÉN LA SEDENA Y SEGOB

QUERÍAN LLEVARLOS AL CRAZY HORSE

EL CONTRATO UN MES DESPUÉS

LAS NEGOCIACIONES

DESCARGA EL CONTRATO